社内セキュリティの概要知識をネットワーク中心に整理してみた

文系出身の私が、営業職として飛び込んだIT業界。現在育休中なので隙間時間にて改めてITのお勉強。。。難しいなと思ったポイントを備忘録として整理しておきます。

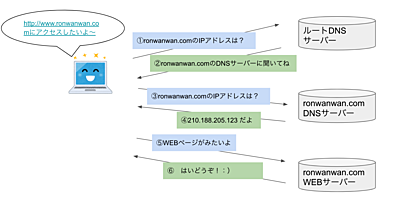

ネットワークセキュリティの仕組み

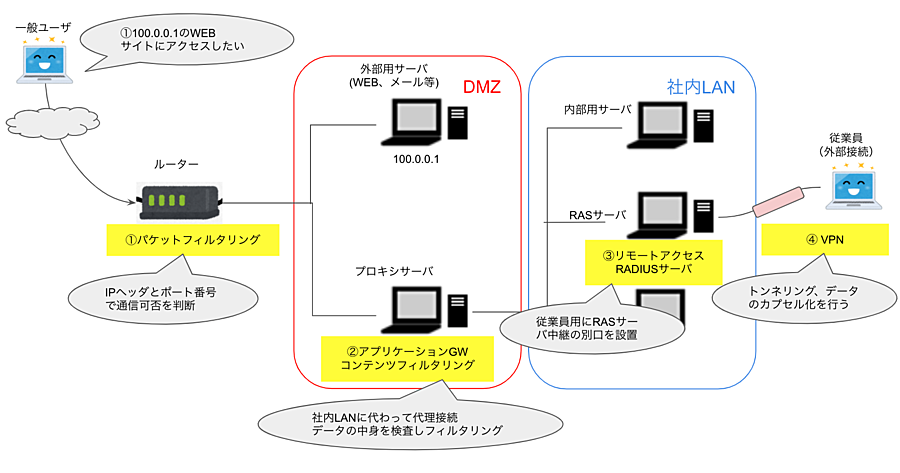

社内LANを外部からの攻撃や不正侵入から守るには、まず浮かぶのがFirewallであろうか。実際は防御方法は複数の手法を用いて実現されている。下記は一例であるが、イメージ図。

①パケットフィルタリング

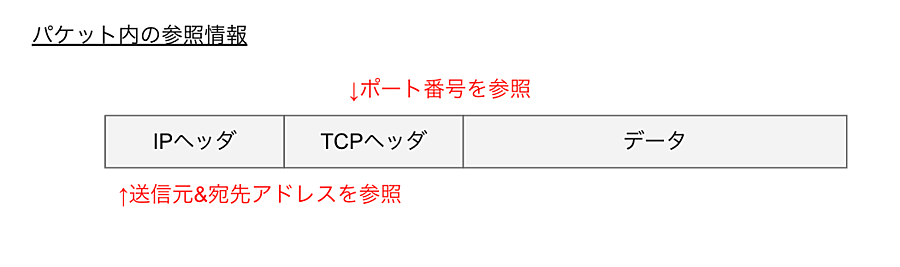

通信データ(パケット)のヘッダ情報を手掛かりに、不正なパケットを識別し通過させない手法。外部からLANに入ってくるパケットだけでなく、LANから外部に出ていくものもフィルタリングする。具体的には下記図のよう、IPヘッダ情報とポート番号を参照し判断している。

パケットフィルタリングは、通常ファイアーウォールやルーターに実装されているが、いずれも予めフィルタリングテーブルとして通信ルールを設定する必要がある。

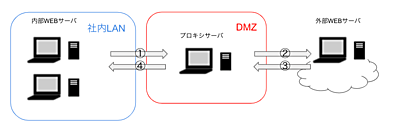

※DMZ

De-Militaraized Zone。WEBサーバ等、外部とのやりとりが発生するサーバを社内LANとは別区画に設置し、攻撃予防としている。

②アプリケーションゲートウェイ

社内LANとインターネットの間にProxy(代理)サーバを設置し、インターネットとのやりとりを行う手法。例えば、LANの内部からインターネットへの接続要求があると、Proxyサーバ自身のIPアドレスを使って接続を行う。LANの内部ではプライベートIPアドレス、外部へはグローバルIPアドレスを使って接続するため、外部にはグローバルIPアドレスしか表示されない。

アプリケーションゲートウェイでは、全てのパケットのデータの中身を検査できる「コンテンツフィルタリング」が可能である。これにより、特定の用語が入ったメールの通過は禁止などの対応ができるわけだが、ルール設定が複雑になるため管理者の負担は重く、またシステム的な負荷も高い。加えて、Proxyサーバはインターネットからのデータをキャッシュできるため、LANからの再接続依頼があった際は、WEBアクセスの高速化が図れる。

③リモートアクセス

従業員用など社外から社内LANへアクセスするリモートアクセスは、インターネットを経由するとファイアーウォールに阻まれるため、RAS(Remoto Access Servise)サーバを設置し別口を設け対応する。接続には電話回線を使い、正規のユーザーかどうか発信者の電話番号やパスワードで確認を行う。セキュリティへの配慮は必要であり、認証用にRADIUSサーバ (Remote Authentication Dial In User Service)を設置し、安全性を高める。これによりユーザの利用状況やアクセス権の管理ができるようになる。

④VPN(仮想専用回線)

VPN(Virtual Private Network)は、安価な公衆網を暗号化、認証技術などを使って仮想的な専用線として利用する技術である。種類としては、インターネットを使ったインターネットVPNと電気通信業者が持つIP網(独自の閉域網)を使ったIP-VPNがある。従来の物理的な敷設を伴う専用線と比べると、セキュリティ上の考慮は必要となるが費用を抑えることができる。VPNでは、第三者がアクセスできないよう仮想トンネルを作り(トンネリング)、このトンネルにデータを通す際はパケットで包んでいる(カプセル化)。

その他

無線LANの暗号化

無線LANはアクセスポイントより無線電波を発し、範囲内にいれば誰でも受信ができるものである。FWの設置に加えて、LANユーザーへのなりすまし、盗聴などのセキュリティ対策が必要となる。これらに対しては、アクセスポイント接続時にパスワードを設ける、また、無線通信の暗号化を行うことが有効な対策とされている。

暗号化には次の規格があるが、WEPは安全性が低く使われておらず、WPAが主流である。

・WEP、、、

初期の無線LANの暗号化規格

・WPA、、、

WEPに改良を加えたものである。PSK(Pre-Shared Key)という事前共有鍵方式にて、ユーザのパスフレーズの入力を暗号鍵としており、暗号化方式にはTKIPを採用している。後継のWPA2では、暗号化方式にはより強いCCMPを、暗号化アルゴリズムはAES暗号方式を採用している。無線LAN接続時に「WPA2-PSK(AES」となっているのは、CCMPとAESによりパーソナルモードであり、事前鍵共有方式である、ということを示している。

検疫ネットワーク

従業員用のタブレットPCやノートPCなどの社外端末を無防備に社内LANに接続するとセキュリティ上問題となることがある。検疫ネットワークはそのような問題を防ぐための、チェック専用のネットワークである。接続時には ウイルス感染はないか、悪意のあるソフトウェアウィインストールしていないか、OSにセキュリティホールはないか、などを確認している。

アプリケーションセキュリティ

業務用ソフト、インターネット上のオンラインショップ、WEBメールなど、、日々たくさん使っているWEBアプリケーション。これらアプリを狙った攻撃への対策としては下記が挙げられる。

・セキュアプログラミング、、、

外部入力のデータは全て検査する、外部出力のデータは加工する、シンプルな設計にする等、、脆弱性を作らないようにしておく。

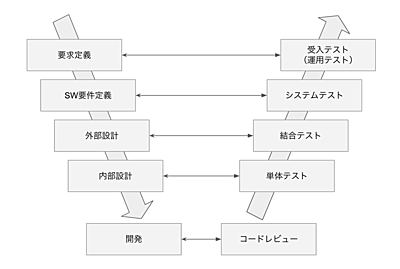

・脆弱性低減技術、、、

ソースコード静的検査、プログラムの動的検査、ファジング(通常の入力ではありえない入力を行うテスト手法)など様々なテストを行いバグや脆弱性を発見する。

・WAF、、、

Web application firewall 脆弱性を突いてくる攻撃からWEBアプリケーションを守る機器またはSWであり、ユーザーブラウザとWEBサーバの間に設置する。ユーザからWEBアプリに渡される情報を、あらかじめ設定したパターンに基づいて検査し、攻撃を遮断する。複数のサイトをまとめて保護でき、クロスサイトスクリプティングやSQLインジェクションを防止できる。

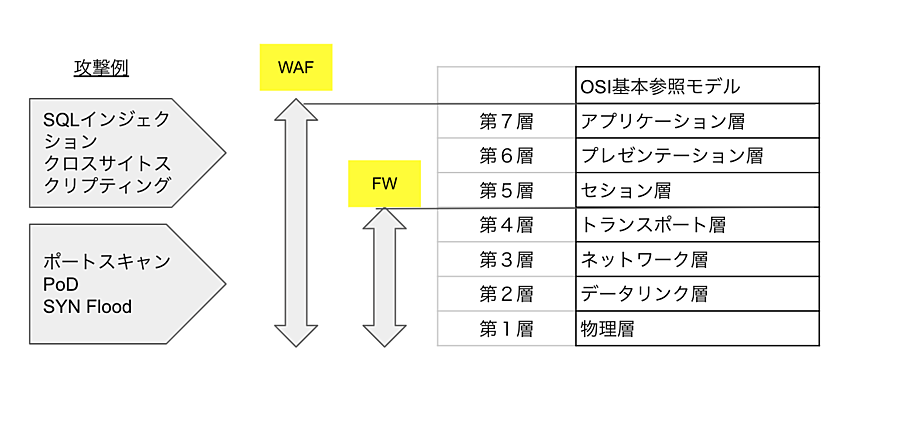

→→ WAF と FWの違い

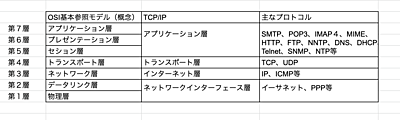

まず、防御する対象が異なる。WAFはWEBアプリケーションであるのに対して、FWは内部ネットワークを防御している。より具体的には下記のよう防御できるレイヤーが異なる。(WAFの方が広い)

※ポートスキャン

ポートスキャン自体は、サーバなどのネットワーク機器に対してアクセスして解放されているポート番号や稼働しているサービスを調べるものであり、問題行為ではない。しかしながらサイバー攻撃の事前調査になっている実状がある。

データベースセキュリティ

ネットワークシステムにおいて、サーバーと連動しているデータベースには守るべき機密情報が多く格納されている。対策としては下記が挙げられる。

・アクセス制御、、、

不正アクセスに備えて、不必要な権限は与えないように管理する。

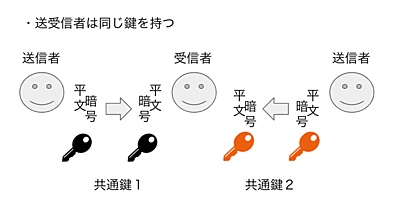

・暗号化、、、

不正利用に備えて暗号化を行う。ただしスループットやサーバ負荷を考慮し、一部のデータに絞り暗号化を行うなど配慮が必要。

・障害時の復旧対策、、、

業務影響を抑えるためにバックアップとる。または日頃より、整合性を保ちながら分散処理や多重化構成にしておく。

・ログの取得、、、

障害の復旧や原因の究明に向けて、内外部の痕跡を辿れるようアクセスログを取得しておく。

関連記事